💬 Идентификация IOTA выходит на уровень 1

👑 Premium-робот: получай более 20-ти торговых идей в день!

👑 Premium-робот: получай более 20-ти торговых идей в день!

Идентификация IOTA выходит на уровень 1

Исследуйте IOTA Identity на Shimmer прямо сейчас

TL;DR: грядущее обновление Stardust для IOTA позволяет IOTA Identity перейти на уровень 1 сети. Новая реализация знаменует собой серьезное обновление по сравнению с предыдущим методом данных, поскольку она позволяет удостоверениям взаимодействовать с NFT, собственными токенами и смарт-контрактами, улучшая при этом доступность данных, доступность и гарантии синхронизации. После обновления протокола Stardust в сети Shimmer новый метод децентрализованной идентификации на основе UTXO и другие возможности ждут тестирования.

Предстоящее обновление Stardust для сети IOTA значительно расширит возможности протокола и представит новые способы разработки решений для реестра. Это улучшение вдохновило нас на переосмысление того, как IOTA Identity должна работать на IOTA и как мы можем взаимодействовать с расширенными возможностями. Обновление Stardust до Shimmer, тестовой сети IOTA, позволяет нам исследовать эти новые возможности.

Stardust не только превращает IOTA в инфраструктурный уровень для цепочек смарт-контрактов, но также превращает его в реестр с несколькими активами и вводит механизмы, позволяющие сделать произвольные данные постоянно доступными на всех узлах IOTA. Для общего обзора того, что может сделать Stardust, это сообщение в блоге дает хороший обзор; но в целом Stardust добавляет новые результаты на уровень 1, которые значительно расширяют возможности реестра IOTA.

Одна из этих новых возможностей — постоянное хранение данных в реестре — позволяет нам хранить документы децентрализованного идентификатора (DID) непосредственно в реестре, открывая целый ряд новых возможностей. DID могут напрямую взаимодействовать с любыми другими типами вывода и могут состоять из смарт-контрактов. В этой записи блога мы более подробно рассмотрим, что дает эта возможность.

Текущая реализация DID на Chrysalis использует сообщения данных в Tangle для передачи документов DID, которые индексируются всеми узлами, но удаляются через определенное время. Это означает, что преобразователям DID необходим доступ к узлу, в котором хранятся все сообщения данных, проходящие через Tangle, так называемому «постоянному узлу». Однако постоянные узлы требуют значительных ресурсов для запуска, резервного копирования и, возможно, восстановления. Новые функции Stardust позволяют нам предлагать более отказоустойчивые, эффективные и ресурсосберегающие решения. Документ DID, хранящийся непосредственно в состоянии леджера, свободен от недостатков перманода, поскольку неизрасходованные выходные данные не обрезаются узлами, поэтому в перманоде нет необходимости. Это улучшает доступность, доступность и синхронизацию, предлагаемые нашей текущей реализацией.

Мы рассматриваем метод DID на основе UTXO как метод для высоконадежных удостоверений (например, эмитентов проверяемых учетных данных) и удостоверений, которые извлекают выгоду из прямого взаимодействия с другими артефактами уровня 1 (такими как NFT и собственные токены), а также которые должны состоять из смарт-контрактов. Хранение идентификаторов в реестре гарантирует, что их последнее состояние синхронизировано со всеми другими узлами, и делает возможным разрешение DID с любого узла. Однако пространство для хранения реестра является дефицитным ресурсом, а это означает, что для покрытия стоимости хранимого документа в байтах требуется депозит токенов, таких как MIOTA или SMR. Это возвращаемый залог, пропорциональный размеру хранимого документа, который может быть полностью истребован при уничтожении документа. Подробнее об этом можно прочитать здесь.

Поскольку депозит может быть нежелательным для некоторых случаев использования, мы также работаем над заменой нашего текущего метода DID. Мы ожидаем, что для этой замены не потребуется депозит для каждого удостоверения, хотя в нем будет отсутствовать интеграция уровня 1 метода UTXO. Этот метод предназначен для случаев использования, когда большое количество удостоверений должно быть общедоступным, и когда депозит за удостоверение был бы невозможен — например, когда дешевые датчики должны быть оснащены идентификаторами, но депозит превышает стоимость датчика. .

Подводя итог, мы хотим предоставить два метода DID для Stardust в основной сети IOTA, которые дополняют друг друга со следующими компромиссами:

Два метода DID должны дополнять друг друга с точки зрения их гарантий. Это означает, что у разработчиков, использующих IOTA Identity, будет выбор, какие компромиссы принять, и они даже смогут использовать оба метода параллельно, давая им лучшее из обоих миров.

В этом сообщении блога мы хотим сосредоточиться на методе на основе UTXO, описать, как он работает и как его можно использовать. Мы продолжим использовать второй метод, как только завершим необходимые исследования.

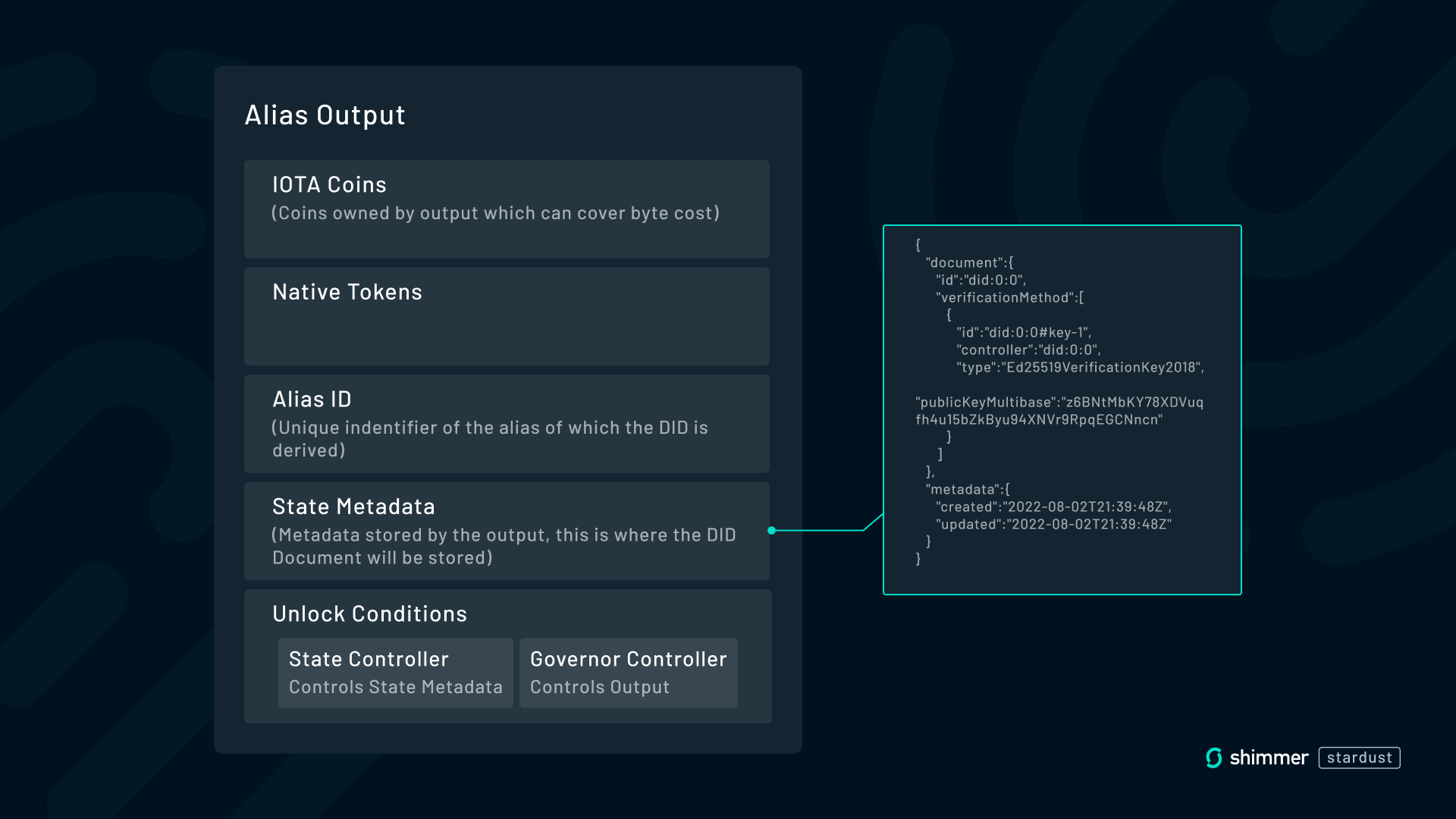

Цель метода UTXO — сделать документы DID доступными на уровне 1, максимально точно следуя стандарту DID. С этой целью мы используем еще одно новшество, появившееся в обновлении Stardust, — Alias Output.

Псевдоним имеет свойство метаданных состояния, которое может содержать произвольные данные до определенного размера. Документ DID хранится в этом свойстве. Для специфичного для метода идентификатора (или «ID») DID используется псевдоним ID. Сам идентификатор псевдонима выводится из содержимого создающих транзакций и является глобально уникальным и неизменным после создания. Эти свойства делают его подходящим в качестве DID и в то же время значимым идентификатором на уровне 1 для расширенных вариантов использования.

Подводя итог, можно сказать, что вывод псевдонимов предоставляет четыре возможности, особенно подходящие для размещения удостоверений:

Поскольку вывод псевдонимов может взаимодействовать с NFT и собственными токенами и позволяет привязывать цепочки смарт-контрактов к уровню 1, он находится в середине сети уровня 1, где также должны быть DID.

Забегая вперед, чтобы полностью соответствовать спецификации DID, нам нужно расширить вывод псевдонимов, чтобы разрешить несколько контроллеров. Мы ожидаем, что это обновление выйдет до того, как Stardust выйдет в основную сеть IOTA.

В следующем разделе мы хотим продемонстрировать взаимодействие идентификаторов UTXO с другими артефактами уровня 1 и описать варианты использования, открываемые этими взаимодействиями. Для каждого взаимодействия мы предоставили примеры в библиотеке, которые можно найти здесь:

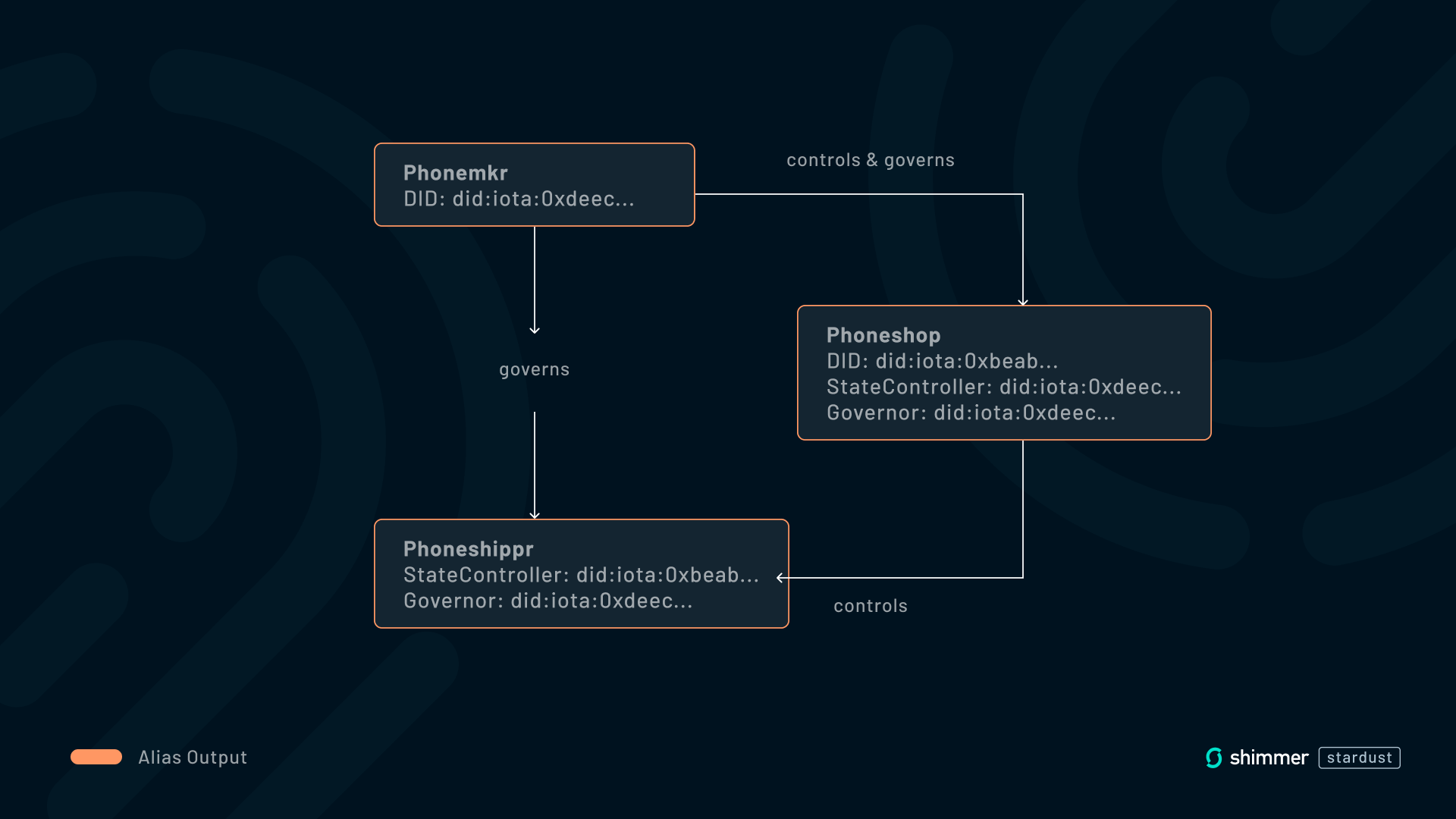

Поскольку выход-псевдоним может управлять другими выходами-псевдонимами, одно удостоверение может эффективно контролировать другое удостоверение. Это позволяет нам создавать иерархии личностей и моделировать ситуации, такие как дочерние компании для компаний или хранители для людей. В этом контексте контроль необходимо различать между двумя сторонами: губернатором и государственным контролером. Контроллер состояния имеет возможность вносить изменения в документ DID и, следовательно, может решать, как представлять личность. Губернатор контролирует, кому разрешено вносить обновления в удостоверение, назначая контроллер состояния. В качестве примера рассмотрим случай производителя смартфонов под названием «Phonemkr» и двух его дочерних компаний: «Phoneshop», где люди могут покупать телефоны, и «Phoneshippr», занимающейся доставкой телефонов. Предполагается, что Phoneshop будет управлять идентификацией дочерней компании, осуществляющей доставку, но производитель хочет сохранить полный контроль над обоими.

Это достигается путем установки адреса выхода псевдонима удостоверения в качестве состояния контроллера состояния или условия разблокировки регулятора другого удостоверения. В настоящее время вывод псевдонимов позволяет использовать только один контроллер состояния, но мы намерены работать над тем, чтобы разрешить несколько контроллеров с будущими обновлениями протокола. В приведенном выше примере несколько контроллеров позволят как производителю, так и магазину вносить изменения в идентификационные данные, обеспечивая большую гибкость.

Идентификаторы могут получать и хранить монеты IOTA и нативные токены, а также отправлять их другим удостоверениям. Это может идентифицировать отправителя и получателя средств, тем самым предоставляя более надежную гарантию получателю и отправителю соответственно.

Поскольку выходной псевдоним может содержать токены, любой DID можно легко преобразовать в адрес. Предположим, Алиса только что обменялась DID с Бобом и хочет отправить ему деньги. Во время обмена DID Алиса потребовала, чтобы Боб подтвердил ей свой DID, доказав, что DID, которым он поделился, действительно принадлежит ему. Таким образом, когда Алиса отправляет средства на адрес его выхода псевдонима, она может быть уверена, что тот, кто контролирует личность Боба, сможет получить доступ к средствам. Скорее всего, это сам Боб, но это может быть и любой другой адрес, например псевдоним или адрес NFT.

Наоборот, если кто-то получает средства с Псевдонима, содержащего DID, он может быть уверен, что деньги отправил владелец DID. Это позволяет установить подлинность происхождения средств, что может, например, использоваться для поддержки мер по борьбе с отмыванием денег.

Поскольку наблюдатели могут видеть движение средств, может быть предпочтительнее использовать разные удостоверения для разных случаев использования, а не использовать одно удостоверение для всех взаимодействий (это также относится к взаимодействиям с удостоверениями в целом).

На техническом уровне удостоверение может управлять средствами, поскольку адрес Псевдонима Выхода может использоваться в качестве условия разблокировки любого выхода, что позволяет Псевдониму Выхода управлять Базовым Выходом и его средствами. Средства отправляются путем создания базового вывода, контролируемого выходом псевдонима Боба. Выходные данные Identity Alias здесь предоставляют постоянный идентификатор для получения средств, обеспечивая при этом лучшие методы безопасности, такие как ротация ключей. Это эффективно позволяет переводить средства на DID на уровне 1.

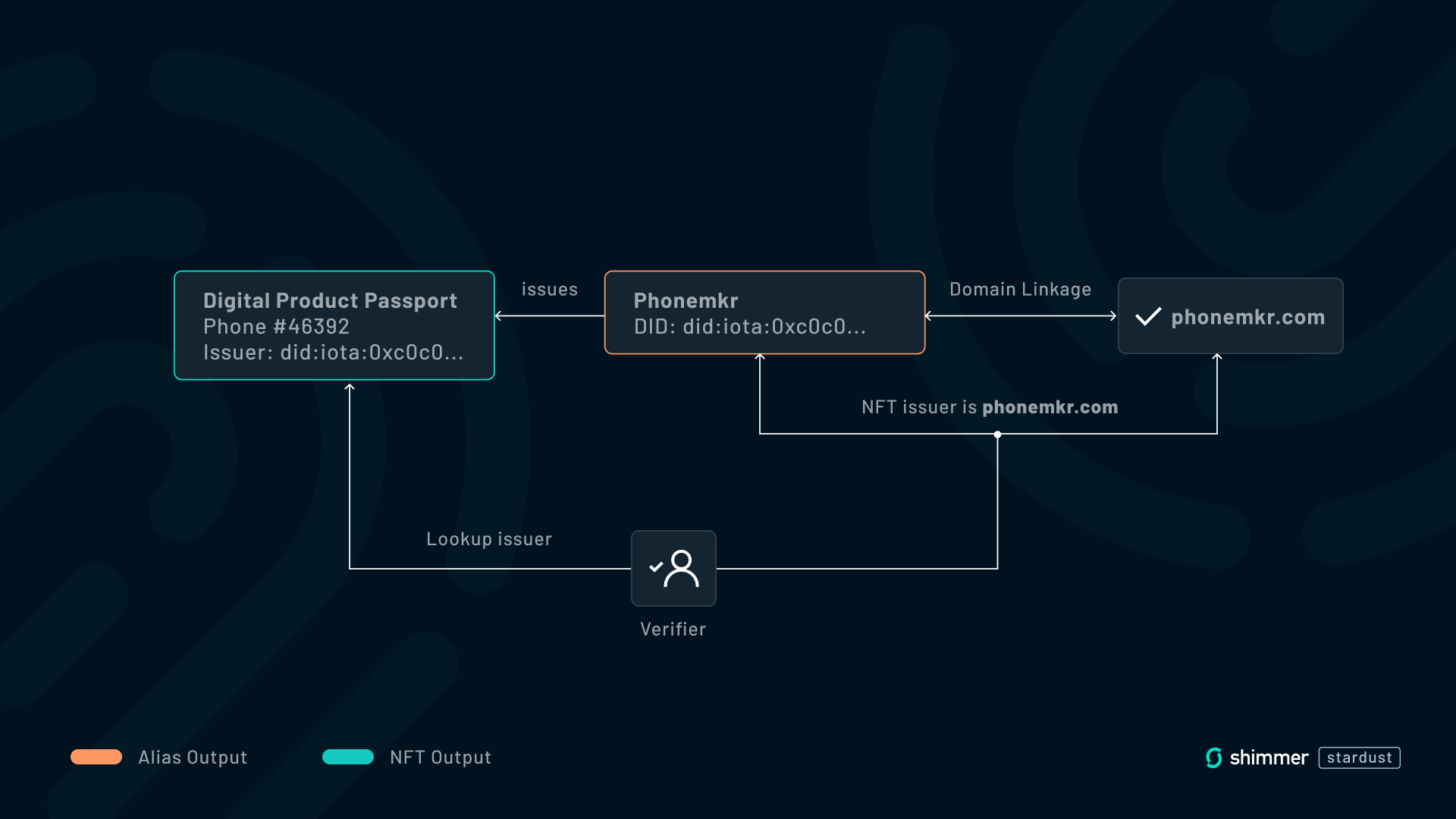

С введением обновления протокола Stardust теперь можно создавать и передавать NFT на уровне 1 через выделенный выход NFT. DID могут помочь подтвердить личность эмитента NFT.

Предположим, что в нашем примере производитель смартфонов Phonemkr хочет выдавать цифровые паспорта продуктов в виде NFT для каждого продаваемого телефона. «Phonemkr» создает свою идентичность в выводе псевдонима и доказуемо связывает свой DID со своим веб-сайтом phonemkr.com. Если «Phonemkr» выпускает NFT под своим именем эмитента, это фактически доказывает, что phonemkr.com выпустил эти NFT.

Обратите внимание, что привязка к домену — это готовящееся расширение для идентификации IOTA, но оно еще не включено в текущий выпуск.

Подобно переводу средств, NFT также могут принадлежать и передаваться DID, поскольку условием разблокировки вывода NFT может быть псевдоним вывода, представляющий DID, что обеспечивает гарантии того, от кого вы получаете NFT или кому отправляете NFT.< /p>

Кроме того, удостоверения могут быть разблокированы (читается как «принадлежащие») с помощью NFT. Поначалу это может показаться странным и обычно не рекомендуется для людей, но может быть очень полезным для вещей или организаций, которые представлены и торгуются через соответствующие NFT. Это позволяет передать право собственности на вещь (или организацию) и контроль над соответствующей личностью за одно атомарное взаимодействие.

Если генератором нативных токенов является DID, он может предоставить держателям токенов больше гарантий и больше доверия. Обладая этой информацией, владельцы токенов могут проверить, кто изначально создал нативный токен, и, таким образом, проверить, был ли полученный ими нативный токен источником, откуда они ожидали, или проверить заявления кого-либо относительно любых активов, которые они отчеканили.

Технически это работает, поскольку нативные токены создаются с помощью выходных данных Foundry, которые, в свою очередь, контролируются одним выходным псевдонимом. Наличие Identity, встроенного в этот вывод псевдонима, позволяет разрешить личность минтера.

Обновление протокола Stardust позволит привязывать состояние цепочек смарт-контрактов IOTA (ISC) к выходным псевдонимам в реестре. С IOTA Identity цепочки смарт-контрактов могут быть доказуемо связаны с удостоверениями. Как описано выше в разделе «Идентификаторы, контролирующие другие идентификаторы», идентификаторы могут быть организованы иерархически, что позволяет одному идентификатору создавать и контролировать несколько других Псевдонимов. Это означает, что идентификатор в выходных данных псевдонима может управлять выходным псевдонимом цепочки ISC. Это позволяет пользователям идентифицировать управляющего цепочкой и помогает им решить, хотят ли они доверять цепочке и взаимодействовать с ней. Это также позволяет внешним наблюдателям проверять и доказывать, кто имеет полный контроль над сетью.

Сохранение удостоверений в выходных данных уровня 1 также обеспечит возможность компоновки с помощью смарт-контрактов. Дополнительные функции для удостоверений, не охватываемых стандартом DID, могут быть встроены в смарт-контракты, такие как расширенные или более специализированные варианты использования управления идентификацией и доступом (IAM). Мы продолжим работу над этой темой ближе к выпуску смарт-контрактов на Shimmer.

В этом сообщении блога мы рассмотрели новые возможности IOTA Identity, предоставляемые Stardust. Резюмируя:

Чтобы получить последнюю альфа-версию библиотеки IOTA Identity для сети Shimmer, выполните следующие действия:

Мы хотим как можно скорее предоставить вам раннюю версию, чтобы вы могли изучить все эти новые возможности. Но имейте в виду, что это альфа-версия, и мы все еще работаем над предоставлением наиболее эргономичного API и точек расширения для настройки ваших реализаций, поэтому ожидайте потенциально критических изменений в следующих версиях.

В ближайшие недели мы продолжим полировку и стабилизацию метода UTXO и начнем внедрять второй метод, чтобы оба были готовы до того, как обновление протокола Stardust попадет в основную сеть IOTA.

А пока, если у вас есть отзывы о текущем состоянии библиотеки, зайдите на GitHub и создайте задачу или свяжитесь с Discord в #identity. Мы с нетерпением ждем вашего ответа!

Ограничение / снятие ответственности (дисклеймер): Вся информация на этом сайте предоставляется исключительно в информационных целях и не является предложением или рекомендацией к покупке, продаже или удержанию каких-либо ценных бумаг, акций или других финансовых инструментов. Авторы контента не несут ответственности за действия пользователей, основанные на предоставленной информации. Пользователи обязаны самостоятельно оценивать риски и проконсультироваться со специалистами перед принятием каких-либо инвестиционных решений. Вся информация на сайте может быть изменена без предварительного уведомления.

Свежие новости по теме: Криптовалюта, NFT и криптобиржи

-

Криптовалюта и NFT

SEC для хранения Crypto Croundtable, так как A16Z призывает к самостоятельному обращению для RIAS для RIAS

2025-04-30 просмотры: 218 -

Криптовалюта и NFT

Приток сети Solan

2025-04-30 просмотры: 178 -

Криптовалюта и NFT

Биткойн Хэшрат достигает рекордно высокого уровня среди распродаж шахтеров

2025-04-30 просмотры: 305 -

Криптовалюта и NFT

Spoonos запускается с экосистемным фондом за 2 млн долларов для власти AI Ag Agent Economy на Web3

2025-04-30 просмотры: 396 -

Криптовалюта и NFT

Аналитик говорит, что терпение наиболее важное ингредиент для кардано, нацеленного на 10 долларов США на фоне чашки N

2025-04-30 просмотры: 202 -

Криптовалюта и NFT

Большой приток попадает в Ethereum: снова ли снизится цена?

2025-04-30 просмотры: 350 -

Криптовалюта и NFT

Аурадин собирает 153 млн. Долларов серии C для майнинга биткойнов, сети с предоставленными искусственными данными.

2025-04-30 просмотры: 226 -

Криптовалюта и NFT

Биткойн и американские акции показывают ранние признаки исчезающей корреляции

2025-04-30 просмотры: 370 -

Криптовалюта и NFT

XRP проводит еженедельный Киджун-Сен, так как аналитик говорит, что он может похвастаться самой сильной диаграммой, нацеленной на 4,50 доллара США.

2025-04-30 просмотры: 210