💬 Конфиденциальность Crypto Dero, нацеленная на новую самоопределенную вредоносную программу

👑 Premium-робот: получай более 20-ти торговых идей в день!

👑 Premium-робот: получай более 20-ти торговых идей в день!

Конфиденциальность Crypto Dero, нацеленная на новую самоопределенную вредоносную программу

Недавно обнаруженная кампания Linux вредоносной программы представляет собой компрометирование необеспеченной инфраструктуры Docker по всему миру, превращая обнаженные серверы в часть децентрализованной сети криптокола, которая добывает монету конфиденциальности Dero.

Согласно отчету фирмы по кибербезопасности Касперского, атака начинается с использования публично обнаженных API Docker API -интерфейса по порту 2375. После получения доступа, вредоносные программы порождают вредоносные контейнеры. Он заражает уже взрываемые, системные ресурсы, чтобы добывать Dero и сканирование для дополнительных целей, не требуя центрального командного сервера.

С точки зрения программного обеспечения, Docker-это набор приложений или платформу для инструментов и продуктов, которые используют виртуализацию уровня ОС для доставки программного обеспечения в небольших пакетах, называемых контейнерами.

Актер угроз, стоящий за операцией, развернул два имплантата на основе Голанга: один из названий «nginx» (преднамеренная попытка маскировать в качестве законного программного обеспечения веб-сервера), а другой-«Cloud», который является фактическим программным обеспечением для добычи, используемым для генерации Dero.

После того, как хост был скомпрометирован, модуль Nginx непрерывно сканирует Интернет на предмет более уязвимых узлов Docker, используя такие инструменты, как Masscan для выявления целей и развертывания новых зараженных контейнеров.

«Вся кампания ведет себя как вспышка контейнера зомби», - написали исследователи. «Один инфицированный узел автономно создает новые зомби для добычи Dero и распространяется.

Чтобы избежать обнаружения, он шифрует данные конфигурации, включая адреса кошелька и конечные точки узла Dero, и скрывает себя под путями, обычно используемыми законным системным программным обеспечением.

Касперский определил ту же инфраструктуру кошелька и узлов, используемую в более ранних кампаниях по криптохинге, которые нацелены на кластеры Kubernetes в 2023 и 2024 годах, что указывает на эволюцию известной операции, а не новой угрозы.

В этом случае, однако, использование самооценки логики червя и отсутствие центрального командного сервера делает ее особенно устойчивым и труднее отключиться.

По состоянию на начало мая более 520 API Docker были публично разоблачены по всему порту 2375 по всему миру - каждая из них является потенциальной целью.

Ограничение / снятие ответственности (дисклеймер): Вся информация на этом сайте предоставляется исключительно в информационных целях и не является предложением или рекомендацией к покупке, продаже или удержанию каких-либо ценных бумаг, акций или других финансовых инструментов. Авторы контента не несут ответственности за действия пользователей, основанные на предоставленной информации. Пользователи обязаны самостоятельно оценивать риски и проконсультироваться со специалистами перед принятием каких-либо инвестиционных решений. Вся информация на сайте может быть изменена без предварительного уведомления.

Свежие новости по теме: Криптовалюта, NFT и криптобиржи

-

Криптовалюта и NFT

Эксперт прогнозирует рентгеновский ролики до 32 долларов США после 8 месяцев схемы консолидации

2025-07-28 просмотры: 428 -

Криптовалюта и NFT

Xrp, чтобы «запустить серьезный шаг», если этот уровень нарушится

2025-07-28 просмотры: 315 -

Криптовалюта и NFT

EVM Testnet от Injective добавляет стандартную поддержку Multivm Token

2025-07-28 просмотры: 445 -

Криптовалюта и NFT

105 900 000 Litecoin за 24 часа, LTC -киты установили новую веху

2025-07-28 просмотры: 452 -

Криптовалюта и NFT

Filecoin и Magmar Разблокируйте безопасное хранилище файлов для Web3

2025-07-28 просмотры: 399 -

Криптовалюта и NFT

Xrp eyes $ 2,35 как умные деньги питают бычий импульс

2025-07-28 просмотры: 175 -

Криптовалюта и NFT

Раскрытие критической правды: действительно ли стратегия казначейства биткойн действительно устойчива?

2025-07-28 просмотры: 354 -

Криптовалюта и NFT

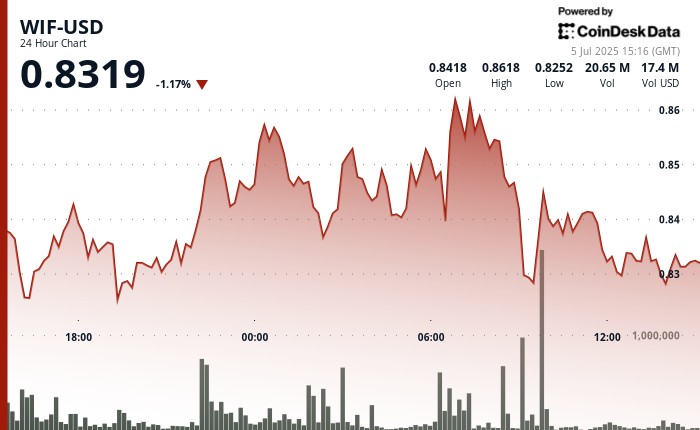

WIF имеет ключевую поддержку, поскольку киты накапливают токены более 39 млн.

2025-07-28 просмотры: 341 -

Криптовалюта и NFT

Прогнозы в июле для пользователей крипто -пользователей находятся в том, что ожидать от биткойнов, эфириума, соланы и XRP?

2025-07-28 просмотры: 378